(in)Seguridad Wi-Fi

Las redes inalámbricas son la manera de conectarse preferida por muchos usuarios. Sin embargo, son muy vulnerables a intrusiones y engaños.

Cuando dictamos nuestros cursos y seminarios de seguridad solemos hacer las siguientes preguntas: ¿cuántos de ustedes poseen uno o más smartphones?, ¿quiénes tienen la conexión Wi-Fi encendida o suelen mantenerla de este modo? En base a las respuestas obtenidas estamos en condiciones de afirmar que en la gran mayoría de los casos los asistentes poseen uno o más smartphones, de los cuales al menos la mitad mantiene la conexión Wi-Fi encendida casi en forma permanente.

En general esta acción se debe al olvido (conectarse en lugares específicos y luego retirarse sin desactivar la conexión) o quizás por tratar de “enganchar” alguna red Wi-Fi “libre” y así poder descargar más rápido los mails, mensajes de WhatsApp, Facebook, etc. (casi como que de una búsqueda del tesoro se tratase).

El objetivo de este artículo es conocer y analizar algunos de los riesgos y amenazas que conllevan las acciones del párrafo anterior. No solo nos enfocaremos en el uso de los dispositivos personales sino también en el cuidado y las precauciones que debemos tomar al implementar un punto de acceso inalámbrico, ya sea en nuestro hogar u oficina. Todo esto sin olvidar algunos consejos y recomendaciones que nos ayudarán a elevar nuestro umbral de seguridad de una forma notable.

A continuación vamos a detallar algunos riesgos y amenazas a los cuales estamos expuestos día a día. Si bien algunos ya los hemos compartido en nuestro artículo “El Fin de la Privacidad”, aquí trataremos detalles de cara a las redes que podemos tener en nuestro hogar u oficina.

Wardriving

Si bien éste no conlleva un riesgo en sí, conociendo de qué se trata podemos apreciar que si no prestamos un mínimo de atención a la configuración de nuestro Access Point o Router Wi-Fi podremos quedar totalmente expuestos.

Si bien éste no conlleva un riesgo en sí, conociendo de qué se trata podemos apreciar que si no prestamos un mínimo de atención a la configuración de nuestro Access Point o Router Wi-Fi podremos quedar totalmente expuestos.

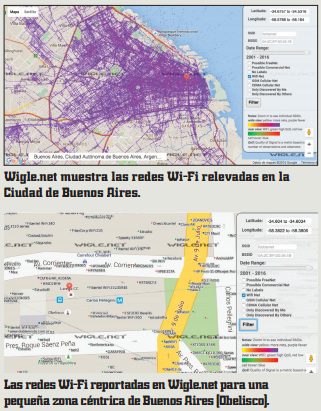

Veamos ahora qué es el Wardriving: una técnica que se utiliza para detectar redes Wi-Fi desde un vehículo en movimiento en una zona determinada. Para esto se utilizan computadoras, dispositivos Wi-Fi, antenas (externas o internas) y GPS. Como resultado se obtienen mapas donde puede apreciarse la posición geográfica de las redes detectadas junto a algunos detalles de las mismas (SSID – nombre de la red, dirección MAC, seguridad utilizada, etc.).

Ésta información suele compartirse en sitios como Wigle (uno de los más populares) para contribuir al desarrollo de mapas completos y actualizados.

Actualmente es muy común ver smartphones y tablets realizando este tipo de tareas, ya que poseen cada vez mayor capacidad de cómputo, Wi-Fi y GPS integrados, y aplicaciones desarrolladas específicamente para (Wigle, Wi-FiFoFum).

A partir del Wardriving han aparecido otras variantes que se identifican según el medio que se utilice para trasladarse. Por ejemplo: warwalking (caminando), wartraining (tren), warbiking (bicicleta) y bus wardriving (colectivo).

“Escucha” de redes conocidas

Al mantener nuestra conexión Wi-Fi activa, nuestros dispositivos se encuentran en constante búsqueda de las redes conocidas.

Básicamente, son las últimas redes a las cuales nos conectamos. Con esta información un atacante podría llegar a obtener nuestras “huellas”, ya que sabría exactamente qué redes usamos con frecuencia. Y al disponer de los datos obtenidos por Wardriving podría llegar a cruzar la información y saber nuestro recorrido cotidiano.

Suplantación

Existen algunos dispositivos que son capaces de “decir que sí” a todas las peticiones de nuestros dispositivos Wi-Fi (teléfonos, tablets, notebooks). Por ejemplo, como comentamos anteriormente, al mantener la conexión Wi-Fi encendida y no estar conectados a una red específica, en todo momento nuestros dispositivos se encuentran a la búsqueda de las redes que en algún momento se conectaron. Este tipo de dispositivos tienen la habilidad de engañar a nuestros móviles para hacerles creer que se encuentran conectados a “casa”, “trabajo”, etc. De esta manera se puede interceptar y obtener la información transmitida.

Access Points falsos

Además de las amenazas antes nombradas, existen muchos usuarios que van por la ciudad en busca de una red Wi-Fi “abierta”, sobre todo cuando las conexiones de datos móviles (3G, 4G) no funcionan muy bien que digamos (los atacantes agradecen esto a los proveedores). Esto implica un riesgo muy alto, ya que existen Access Points falsos a la espera de alguna víctima que intente conectarse a ellos.

Un ejemplo muy claro podría ser un atacante que se encuentra cerca de una conexión abierta y concurrida (McDonald’s, Starbucks). Aprovechando esto, crearía un nuevo punto de acceso con un nombre similar al original (McDonald’s Free, Starbucks Coffee). A partir de allí los datos de los usuarios que se conecten a esa red podrán ser interceptados por el atacante (ver más abajo: “Man In The Middle”).

Un ejemplo muy claro podría ser un atacante que se encuentra cerca de una conexión abierta y concurrida (McDonald’s, Starbucks). Aprovechando esto, crearía un nuevo punto de acceso con un nombre similar al original (McDonald’s Free, Starbucks Coffee). A partir de allí los datos de los usuarios que se conecten a esa red podrán ser interceptados por el atacante (ver más abajo: “Man In The Middle”).

Man in The Middle

Como habíamos mencionado anteriormente, una vez que un atacante accede a una red, sis u intención fuese “husmear” o robar información, puede llegar a lanzar un tipo de ataque conocido como Man In The Middle (MiTM). Para ello generalmente se elige entre una o varias víctimas (servidores, estaciones de trabajo, smartphones, tablets, laptops, etc.) y se comienza a interceptar las comunicaciones que las mismas realicen entre sí o de cara a Internet. Así se pueden obtener datos sensibles de los distintos sitios y servicios que utilicen las víctimas. Por ejemplo: home banking, webmail, redes sociales, archivos transferidos, conversaciones, etc.

Deauthentication Attack

Este tipo de ataque puede traernos dolores de cabeza, ya que su objetivo es desconectar a los clientes del punto de acceso. Si bien generalmente se usa como una forma de conseguir el “handshake” (una secuencia de mensajes que se envían entre el punto de acceso inalámbrico y el dispositivo que se conecta a él), puede usarse como forma de potenciar un ataque de suplantación. En la suplantación, el atacante crea un AP (Access Point) falso con el mismo nombre que una red válida y luego envía una serie de paquetes de desasociación para que los dispositivos se desconecten de la red válida y se conecten a la red del atacante. El Deauthentication Attac también puede ser utilizado para generar un ataque de denegación de servicio (DoS Denial of Service), ya que es posible dejar sin conexión a uno o varios dispositivos por un buen tiempo.

Dispositivos y herramientas de seguridad

Existen distintos dispositivos y herramientas que, si bien fueron concebidas para ser utilizadas por profesionales en seguridad IT, pueden caer en manos de personas con fines poco éticos para realizar alguno de los ataques antes mencionados (escucha de redes, suplantación, AP falso, Man In The Middle, etc.), entre otros.

Dichos dispositivos, al ser pequeños y alimentados por baterías, pueden ocultarse. Las herramientas de soft son aún más furtivas, ya que no podemos saber qué programa está utilizando tal o cual persona. De hecho hasta existen teléfonos y tablets (adaptados para este tipo de tareas) que poseen distintas herramientas de auditoría preinstaladas.

Protocolos de seguridad

Cuando comenzó a popularizarse el uso de redes Wi-Fi en hogares y oficinas, la mayoría encontraban abiertas (sin contraseña). Esto permitía a cualquier persona conectarse libremente y por consecuencia no sólo obtenía el beneficio de usar una conexión sin pagar, sino que también (dependiendo de sus intenciones) podía llegar a obtener distintos tipos de información (incluso privada o confidencial) de los dispositivos que se encontraban allí conectados. Hoy, para protegernos de esto dispone de algunas medidas de seguridad que se basan en diferentes protocolos y algoritmos de cifrado. En la práctica podemos apreciarlos cuando las redes nos solicitan una contraseña para poder conectarnos a ellas.

–WEP (Wired Equivalent Protection, o Protección equivalente a una red cableada) fue uno de los primeros protocolos utilizados. Su adopción comenzó a decaer al descubrirse vulnerabilidades. Su seguridad se podía romper en muy poco tiempo, lo que en la práctica permitía acceder a la red sin necesidad de conocer la contraseña.

–WPA (Wi-Fi Protected Access o Acceso Wi-Fi Protegido). Fue creado para subsanar las deficiencias de WEP. Ciertamente, es más seguro que su antecesor, pero también se le descubrieron distintas vulnerabilidades.

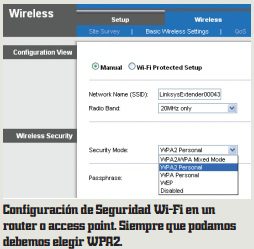

–WPA2. Este es un protocolo totalmente nuevo en comparación con sus antecesores. Hoy se considera que WPA2 es tan seguro como la contraseña que le configuremos, ya que es posible “romper” WPA2 con un buen poder de cómputo (de ello dependerá el tiempo que se tarde en hacerlo y algo de suerte, ya que los ataques tratan de “adivinar” la contraseña mediante técnicas de fuerza bruta (probando todas las combinaciones de caracteres posibles) o diccionario (probando con una lista de palabras predefinidas).

–WPS (Wi-Fi Protected Setup). Se creó como una forma de agilizar la conexión y mejorar la seguridad de las redes que utilizan el protocolo WPA2. Esta norma implementa diversos mecanismos para facilitar la configuración, pero prontamente se descubrió una vulnerabilidad que permite “pasar por arriba” la autenticación. Por eso ya no se recomienda utilizar WPS, porque es una posibilidad de debilitar la seguridad que provee WPA2.

Proteger nuestras redes

-Utilizar el protocolo WPA2 con algoritmo de cifrado AES.

-Utilizar contraseñas robustas y cambiarlas periódicamente.

-Al adquirir un punto de acceso inalámbrico nuevo es recomendable cambiar el nombre y la contraseña de la red Wi-Fi que trae por defecto.

-Habilitar la restricción por MAC Address. De esta manera podemos indicar qué dispositivos físicos están autorizados a conectarse a nuestra red.

-Si no vamos a utilizar la red Wi-Fi por mucho tiempo (vacaciones, viajes) es recomendable apagar el punto de acceso inalámbrico.

-Chequear periódicamente el registro de conexiones en búsqueda de accesos sospechosos.

Proteger nuestros dispositivos

-Mantener las conexiones inalámbricas desactivadas y sólo activarlas cuando sea necesario.

-Evitar el uso de redes públicas. En caso de utilizarlas, evitar el uso de sitios que contengan información sensible (mail, home banking, etc.).

-Observar que aparezcan las siglas “https” en la barra de direcciones de nuestro navegador cuando ingresemos a sitios que nos soliciten credenciales (usuario y contraseña). Generalmente, este tipo de sitios nos deberían proveer de una conexión segura y certificados válidos. Por ejemplo: https://www.facebook.com.

-Activar el doble factor de autenticación en los servicios que así lo permitan (Google Authenticator, SMS, etc.).

-Utilizar un servicio de VPN (Virtual Private Network o Red Privada Virtual) cuando nos conectamos desde redes “poco confiables” (bares, aeropuertos).

Conclusiones

Seguramente en los próximos artículos profundizaremos aún más sobre estos temas. Como se habrán dado cuenta, dan para mucho. De todas maneras y como pudimos apreciar, es conveniente tomar algunos recaudos, ya sea en el uso de nuestros teléfonos, tablets o computadoras. También requiere especial atención la configuración de nuestro router Wi-Fi o Access Point.

Leave a Reply

Want to join the discussion?Feel free to contribute!