Ingeniería social (Parte 1)

La ingeniería social es muy utilizada hoy en día por los ciberdelincuentes, ya que es realmente efectiva explotando vulnerabilidades. No estamos hablando de servicios y sistemas operativos, sino de algo mucho más importante: “vulnerabilidades humanas”.

El origen del término ingeniería social se remonta a fines del siglo 19, y dista mucho de lo que hoy conocemos como tal, ya que desde entonces podemos encontrar varias definiciones distintas. En nuestras charlas y seminarios nos gusta definirlo como: “el arte de engañar al usuario” o “human hacking”. Si bien lo acotamos únicamente al mundo IT, a lo largo de este artículo, desarrollado en conjunto con Matías Choren (fanático de la ingeniería social), vamos a poder apreciar que son técnicas utilizadas en muchos otros entornos, tanto para el bien como para el mal.

INGENIERÍA SOCIAL: “EL ARTE DE ENGAÑAR AL USUARIO” O “HUMAN HACKING”.

Ya entrando en una definición un poco más formal, aquí tenemos una de las más adecuadas: “la ingeniería social puede definirse como un conjunto de técnicas usadas para lograr que una persona, o un grupo de personas, tome una acción; esta acción puede estar, o no, en contra de sus mejores intereses”.

Ciclo de ataque

Todo buen ingeniero social seguirá una metodología, ya que así tendrá un mayor porcentaje de éxito. Para eso podrá apoyarse en las distintas fases dentro del siguiente ciclo de ataque:

- Recolección de la Información. Tal como dijo alguna vez Chris Hadnagy (escritor, instructor y Chief Human Hacker en Social-Engineer.com): “Un ingeniero social es tan bueno como la información que tiene o que puede conseguir”. La búsqueda de información es tan importante que se estima que el 60% del tiempo que se emplea en un ataque de ingeniería social se le dedica a esta tarea.

2. Desarrollo de la relación. Este es un punto crítico, ya que la calidad de la relación construida por el atacante determinará el nivel de la cooperación de la víctima y, en consecuencia, aumentará el porcentaje de éxito para lograr el objetivo. Esta etapa puede ser tan breve como el acto de ir corriendo hacia una puerta con una gran sonrisa y generar un contacto visual con la víctima. A partir de eso la víctima mantendrá la puerta abierta para que el atacante pueda ingresar a la empresa. El “atacante” también podrá conectar a nivel personal por teléfono, mostrar fotos de la familia y compartir historias con la recepcionista, etc. Esta fase puede ser tan extensa como construir una relación a través de alguna red social, generalmente valiéndose para ello de un perfil falso (hombre o mujer, dependiendo de la persona-objetivo elegido).

3. Explotación de la relación. En esta fase el atacante aprovecha las relaciones construidas anteriormente, tratando de no levantar sospechas. La explotación puede tener lugar a través de la divulgación de información aparentemente sin importancia o el acceso concedido y/o transferido al atacante. Los ejemplos de la explotación exitosa pueden incluir:

– La acción de la víctima al mantener abierta la puerta para permitir el ingreso del atacante a las instalaciones de la empresa.

– La revelación de credenciales (nombre de usuario y contraseña) a través del teléfono.

– Introducción de un pendrive con malware en una computadora de la empresa.

– Apertura de un archivo infectado adjunto en el correo electrónico.

– Exposición de secretos comerciales en una discusión con supuestos “pares”.

4. Ejecución para lograr el objetivo. Esta fase es cuando se logra el objetivo final del ataque, o por distintos motivos el ataque termina sin levantar sospechas de lo ocurrido. En general el atacante tratará de poner fin a un ataque sin cuestionar lo sucedido, ya que de otra forma levantaría sospechas en la víctima. En cambio, intentará dejar la sensación de haber hecho algo bueno por la otra persona, permitiéndole así futuras interacciones. Aquí es también donde trata de no dejar ningún cabo suelto, borrando las huellas digitales, información en general, etc. Una estrategia de salida bien planificada y silenciosa es el objetivo del atacante y acto final en el ataque.

Técnicas y herramientas utilizadas

Para poder lograr un trabajo exitoso, los ingenieros sociales utilizan diferentes técnicas y herramientas. A continuación se listan algunas de las más utilizadas:

-Psicología.

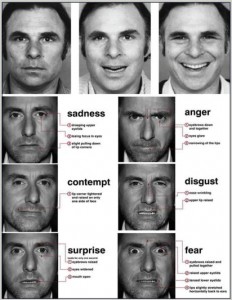

-Interpretación de expresiones faciales (micro expresiones, como en la serie Lie to Me).

-Lenguaje corporal.

-Programación Neuro Lingüística (o una adaptación llamada Hacking Neuro Lingüístico).

-Magia e Ilusionismo.

En este gráfico se puede apreciar claramente algunas microexpresiones que podemos encontrar en el rostro de la gente (www.paulekman.com).

El uso de las expresiones faciales, el lenguaje corporal y demás aspectos de la comunicación no verbal le servirán al atacante para confeccionar un perfil muy exacto de la víctima. Así podrá saber cómo piensa, actúa y siente (en muchos casos mejor que la víctima misma). Al poder llegar a conocer tan bien a su objetivo, el atacante podrá identificar rápidamente sus “puntos débiles” y de esta manera sabrá qué decir o cómo comportarse para lograr influenciar o manipular. Todo para conseguir la información o el acceso que está necesitando.

En el caso de la magia e ilusionismo, se utiliza mucho la técnica de “misdirection” (desorientación) para poder distraer al espectador. De esta forma también un “hacker social” puede apropiarse de algún objeto que contenga información valiosa, como documentación, pendrives, etc. Entrando ya en un ámbito un poco más técnico, no podemos dejar de nombrar a OSINT (Open Source Intelligence). Este término se refiere a todas las fuentes abiertas que contengan información, como:

-Medios online (revistas, diarios, radios, etc.).

-Redes sociales (Facebook, Twitter, Linkedin).

-Datos públicos (reportes de gobierno, conferencias de prensa).

Los atacantes generalmente se valen de estas fuentes para poder obtener la mayor información posible, tanto de la empresa como de cada uno de los empleados. De esta manera se enriquece la primera fase del ciclo de ataque y, como hemos comentado anteriormente, esta es la más importante.

Tipos de ataques

Tanto para la fase de “desarrollo de la relación” como para la de “explotación” pueden usarse diferentes tipos de ataques. Para explicarlos mejor los dividiremos en locales y remotos. A continuación enumeraremos algunos de los ataques comúnmente utilizados. Estos van a depender tanto de la víctima objetivo como de su entorno:

Tanto para la fase de “desarrollo de la relación” como para la de “explotación” pueden usarse diferentes tipos de ataques. Para explicarlos mejor los dividiremos en locales y remotos. A continuación enumeraremos algunos de los ataques comúnmente utilizados. Estos van a depender tanto de la víctima objetivo como de su entorno:

ATAQUES LOCALES:

-Impersonation (hacerse pasar por otra persona).

-Tailgaiting (un empleado se autentica, ingresa a la empresa y ayuda a pasar al atacante sin que este se autentique).

-Aprovecharse de las fallas presentes en controles de seguridad físicos.

-Dumpster Diving (revisar la basura).

-Shoulder Surfing (espiar por encima del hombro).

-Distracción.

ATAQUES REMOTOS:

-Phishing (generalmente a través del envío de correo electrónico con malware).

-Redes Sociales (creación de perfiles falsos atractivos para las víctimas).

-Telefónicos.

Yin y Yang

Como bien dice parte de la definición expuesta al inicio de la nota (refiriéndose a una persona o un grupo de personas): “esta acción puede estar o no en contra de sus mejores intereses”. No todo lo que se puede lograr con el uso de la ingeniería social tiene como objetivo un fin maléfico. Un claro ejemplo podría ser un médico valiéndose de ingeniería social para lograr que un paciente siga un determinado tratamiento o que entienda mejor las razones por las cuales un tratamiento es más adecuado que otro. También podría ser utilizada por un abogado con el objetivo de “leer a un testigo”, utilizando para ello la comunicación no verbal. De esta manera podría identificar si dice o no la verdad, e incluso poder llegar hasta la razón por la cual el testigo está mintiendo (no siempre se miente por motivos non sanctos). Entrando en el mundo empresarial y de negocios, la ingeniería social tiene infinidad de aplicaciones. Imaginemos ahora cuan valioso es para un vendedor conocer al detalle los gustos de sus clientes, reacciones ante un producto, etc. Pensemos en una reunión de directivos dentro de una empresa en la cual se estará definiendo el ascenso de alguno de ellos, entre los cuales existe uno que aplica algunas técnicas de ingeniería social. ¿Estaría en ventaja con respecto a sus compañeros?

¿Las empresas también son vulnerables?

Para poder contestar a esta pregunta vamos a formular otras dos: ¿somos personas?, ¿la empresa está manejada por personas? Si las respuestas a estas preguntas son afirmativas (como seguro será, o eso esperamos), entonces sí: somos vulnerables tanto como personas individuales como también lo son las empresas a través de sus empleados.

Para poder contestar a esta pregunta vamos a formular otras dos: ¿somos personas?, ¿la empresa está manejada por personas? Si las respuestas a estas preguntas son afirmativas (como seguro será, o eso esperamos), entonces sí: somos vulnerables tanto como personas individuales como también lo son las empresas a través de sus empleados.

Medidas de protección

La medida más efectiva para protegerse de ataques de ingeniería social no es ni más ni menos que la capacitación y concientización. A través de distintas acciones como: charlas, seminarios, información gráfica, campañas de phishing controladas para medir resultados y hasta incluso juegos de preguntas y respuestas, se puede llegar a obtener grandes resultados.

Artista del engaño

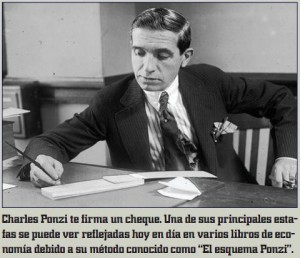

Charles Ponzi fue un italiano nacido en 1882, que emigró a Estados Unidos en 1903 y fue un famoso delincuente especializado en estafas. Dentro de las más famosas está la conocida hoy como “esquema Ponzi” (referenciada en varios libros de economía, similar al esquema piramidal). Básicamente, se trataba de conseguir inversores a los cuales se les proponía un 50% de intereses dentro de los 45 días posteriores a su inversión y de un 100% al cabo de 90 días. Aprovechándose de la avaricia, descuido y grandes cantidades de inversores que querían invertir en este “espectacular negocio”, Ponzi logró hacerse de millones. Si bien cumplía con lo prometido (en un principio, ya que era cuestión de tiempo el no poder cumplir con todos). La confianza comenzó a terminarse cuando un analista financiero llamado Clarence Barron publicó un informe por encargo del Boston Post. Allí se aseguraba que Charles Ponzi no reinvertiría nada en su empresa y sería imposible poder cumplir con todos los inversionistas. A partir de este hecho todo se tornó un caos, con una multitud de inversionistas furiosos en las oficinas de Ponzi. El 1 de noviembre de 1920, Carlo Ponzi fue declarado culpable de fraude y se lo condenó a cinco años de prisión. Tres años más tarde salió en libertad y luego lo condenaron a nueve años más. Luego de algunos intentos de huir, otro fraude y cambios de look para no ser reconocido, Charles Ponzi murió en un hospital de Río de Janeiro en la miseria total.

Charles Ponzi fue un italiano nacido en 1882, que emigró a Estados Unidos en 1903 y fue un famoso delincuente especializado en estafas. Dentro de las más famosas está la conocida hoy como “esquema Ponzi” (referenciada en varios libros de economía, similar al esquema piramidal). Básicamente, se trataba de conseguir inversores a los cuales se les proponía un 50% de intereses dentro de los 45 días posteriores a su inversión y de un 100% al cabo de 90 días. Aprovechándose de la avaricia, descuido y grandes cantidades de inversores que querían invertir en este “espectacular negocio”, Ponzi logró hacerse de millones. Si bien cumplía con lo prometido (en un principio, ya que era cuestión de tiempo el no poder cumplir con todos). La confianza comenzó a terminarse cuando un analista financiero llamado Clarence Barron publicó un informe por encargo del Boston Post. Allí se aseguraba que Charles Ponzi no reinvertiría nada en su empresa y sería imposible poder cumplir con todos los inversionistas. A partir de este hecho todo se tornó un caos, con una multitud de inversionistas furiosos en las oficinas de Ponzi. El 1 de noviembre de 1920, Carlo Ponzi fue declarado culpable de fraude y se lo condenó a cinco años de prisión. Tres años más tarde salió en libertad y luego lo condenaron a nueve años más. Luego de algunos intentos de huir, otro fraude y cambios de look para no ser reconocido, Charles Ponzi murió en un hospital de Río de Janeiro en la miseria total.

Conclusiones

Al detectar una actitud sospechosa en nuestro día a día se nos prende una alarma que nos mantiene en alertas y precavidos. Imaginemos si pudiéramos lograr lo mismo y detectar un ataque de ingeniería social antes de que pueda concretarse (o iniciarse) y saber cómo “movernos”, qué mails abrir y cuáles no, sobre qué tipo de acciones dar aviso a nuestra área de sistemas o seguridad, etc. En definitiva, la ingeniería social es una herramienta muy poderosa que puede ser usada tanto para el bien como para el mal. Lo importante es que sepamos que existe y cuáles son sus técnicas. De esta manera podremos evitar o defendernos de un ataque de este tipo. Para poder seguir conociendo más sobre este tema, en las próximas entregas ahondaremos un poco más tanto en las técnicas y herramientas utilizadas como en los distintos tipos de ataques.

Leave a Reply

Want to join the discussion?Feel free to contribute!